中国移动友华X333折腾记

中国移动友华X333折腾记

这个路由器是之前在闲鱼上22块钱包邮买的(毕竟再好的路由器遇见校园网也得歇菜),当时打开后台,看见ping页面的输入框,我就有预感这里可能会有注入漏洞,今天试了一下果然如此。

这个路由器只在ping4那里做了前端校验(ipv4格式校验),ping6甚至没做任何校验,直接使用分号截断ping6命令,在后面写自己要执行的命令就行了(ctf签到题难度了属于是)

至此已经成功获取命令回显。

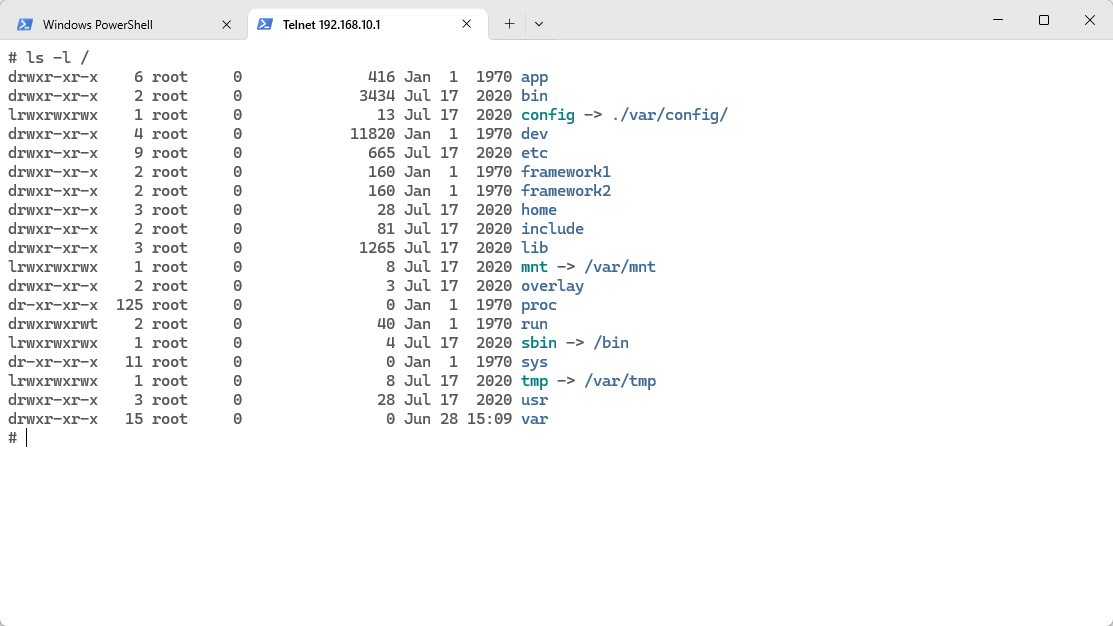

查看/bin,这个系统内置命令少得可怜,基本只有busybox集成的几个,甚至连whoami和sudo都没有,更别提包管理器和ssh了,好在telnetd是有的,telnetd -l /bin/sh

成功打开telnet。

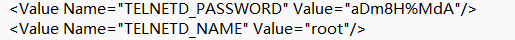

下一个问题来了,如何知道登录的用户名和密码呢,通过 cat /etc/passwd可以看出用户名为root,但是这里只有哈希之后的密码,看不出原密码,经过一番查找发现导出的备份文件里贴心的把telnet用户名和密码都告诉我们了(ps:这个密码是中国移动的通用密码,很多光猫的超级管理员密码就是这个)

至此已经成功打开root权限的telnet

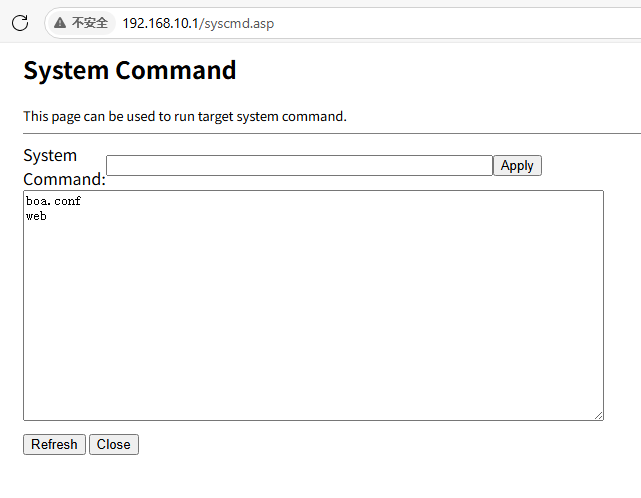

翻阅web目录,还找到了系统预留的命令执行入口:

中国移动友华X333折腾记

https://starsac.cn/archives/988c3c88-76a2-4ab8-9377-b7adbadb4957